Аудит безпеки: реалії та помилки

Людству залишається тільки вважати химери, які воно собі

лукавство і жертвою яких послідовно ставало.

Густав Лебон

Аудит безпеки інформації - це цикл отримання і оцінки відомостей про безпеку даних в інформаційній системі. Як засіб запобігання пошкодження або витоку даних цей метод аналізу отримує все більш широке поширення. Автори статті поставили перед собою завдання дати процедурі аудиту чітке визначення, позначити завдання аудиту і розповісти про випадки, в яких така експертиза необхідна

Починаючи статтю, обмовимося, що мова піде саме про аудит безпеки, а не про аудит інформаційних систем. Ми твердо стоїмо на позиції необхідності поділу цих понять. Аудит безпеки передбачає, що інформаційна система вже є і при цьому налаштована правильно або як мінімум влаштовує її користувача. Звичайно, якщо перераховані умови не виконуються, то аудит інформаційної системи як і раніше до ваших послуг; але це вже тема для окремої публікації.

Аудит в області безпеки інформації правильніше було б називати комплексним обстеженням об'єкта інформатизації. Все-таки термін "аудит" в нашій країні має цілком конкретний, визначений законом про аудит юридичний сенс і розуміється як фінансова перевірка. Хоча, якщо вже прижився термін в світі IT-технологій, - чому ні? "будь-який каприз за ваші гроші". Перед тим як розмірковувати про реалії і помилках в області аудиту безпеки інформації, варто визначити межі предмета, щоб не дати приводу для неправильного тлумачення авторської позиції.

назвемо пріоритети

Отже, аудит безпеки інформації - системний цикл отримання і оцінки за певним критерієм об'єктивних даних про поточний стан забезпечення безпеки інформації стосовно об'єктів, дій і подій в інформаційній системі. Метою є обстеження циклів забезпечення безпеки інформації при виконанні інформаційною системою свого головного призначення - інформаційного забезпечення користувачів. На цьому моменті хотілося б загострити вашу увагу: вкрай не бажано безпеку інформації ставити на чільне місце, як би важлива її роль не була! Так, не дивуйтеся, саме ці слова ви чуєте з вуст професійних "безпечники". Інша справа, що для ефективного ведення бізнесу інформація повинна бути цілісною, конфіденційною і доступною, а тут вже без забезпечення безпеки інформації не обійтися, але тим не менше це все-таки тільки забезпечення, хоча і "бойове".

повернемося до аудиту. Ми визначили, що аудит являє собою комплекс заходів, спрямованих на оцінювання наявного стану на об'єкті інформатизації (наприклад, це може бути корпоративна інформаційна система). Тут варто додати, що на руку популяризації аудиту зіграли особливості сучасних інформаційних систем. До числа найбільш значних з них можна віднести наступні:

- безліч параметрів і циклів, які не можуть бути зафіксовані й описані в повному обсязі;

- вразливість системи до порушень безпеки інформації, число яких постійно зростає;

- обмеженість більшості існуючих рішень забезпечення безпеки інформації, які враховують лише частину виникаючих при роботі системи проблем;

- зведення всіх заходів захисту інформації до застосування головним чином певного (обмеженого) набору продуктів.

Важливо, потрібно, вигідно ...

Щоб з'ясувати, в чому полягають реалії аудиту, виділимо три основних думки, до розуміння яких підійшов на даний момент IT-ринок.

Аудит - це важливо:

- економічний збиток від порушень режиму безпеки інформації постійно зростає;

- ринок засобів захисту інформації та послуг розвивається і не можливо з легкістю здійснити вибір;

- як і раніше актуальна проблема еф. вжитих заходів.

Аудит - це потрібно:

- тільки незалежна експертиза може дати об'єктивну картину стану безпеки;

- необхідно оцінювати всі аспекти безпеки інформації та визначити їх взаємозв'язок;

- порушення в цій галузі латентні, і краще їм запобігти, ніж усувати наслідки.

Аудит - це вигідно:

- на основі достовірної картини ситуації складаєтьсяконкретна стратегія забезпечення безпеки інформації;

- з'являється принцип. можливість знайти баланс м. організаційної та технічної складової;

- витрати на аудит окупаються в подальшому за рахунок оптимізації забезпечення безпеки.

Перше, друге, третє ...

У чому ж, на нашу думку, виражаються найпоширеніші помилки на тему аудиту?

Перше: багато хто думає, що аудит - це стандарт ISO 17799. Зараз модним стало дивитися в бік міжнародних стандартів, і, власне, нічого поганого в цьому немає. але якщо говорити про якісне аудиті безпеки, то ISO 17799 скоріше підходить для оцінки рівня, на якому здійснюється управління безпекою інформації. При цьому залишається невирішеним питання: чи достатньо вжитих заходів захисту для гарантії безпеки інформації?

Друге: аудит - це стандарт ISO 15408. За популярністю він, звичайно, дасть хорошу фору ISO 17799. Але цей стандарт теж не здатний повною мірою визначити вимоги до аудиту, так як позначає тільки методологію формування вимог до безпеки інформації для продуктів і технологій. Крім того, він вимагає розробки профілю захисту і завдання з безпеки для оцінки правильності реалізації функцій безпеки. залишається неясним: чи всі реальні загрози на об'єкті, що перевіряється враховані і можуть бути усунені?

І нарешті, третє: нерідко доводиться чути, що аудит являє собою сканування. Сканування необхідно для підтвердження стану безпеки, але його недостатньо для якісного аудиту. Всі сканери, шукають тільки заздалегідь відомі і внесені в базу даних вразливі місця системи. Крім того, при скануванні є ймовірність виведення з ладу устаткування інформаційної системи. Нарешті, сканування залишає невирішеним так само одне питання: якщо уразливості не виявлено, то їх немає насправді чи їх не було на момент перевірки?

Цілі різні, методики єдині

Прийшов час поговорити про те, що ж насправді являє собою аудит. Слід виділити кілька видів аудиту в області безпеки інформації, але варто відзначити, що відрізняються вони лише по цілі, а методика їх проведення абсолютно ідентична.

Отже:

- початкове обстеження (первинний аудит);

- передпроектну обстеження (технічний аудит);

- атестація об'єкта;

- сюрвей;

- контрольне обстеження.

Первісне обстеження проводиться на тій стадії, коли замовник приймає рішення про захист своєї інформації. У циклі аудиту клієнт отримує інформацію про те, що у нього є реально і наскільки це відповідає необхідним вимогам і критеріям. далі формуються спільне бачення проблеми і напрямок її вирішення. Результатом аудиту може стати концепція інформаційної безпеки підприємства, значить та система поглядів, яка дозволить вибудувати грамотну захист інформації. З концепції здатна народитися політика безпеки, яка, по суті, є набором правил безпеки. Їх виконання вже слід вимагати від усіх учасників інформаційного обміну.

Отже, проведено первинне обстеження, зібрані деякі дані, отримана загальна картина стану, вироблена певна система поглядів.

Далі настає черга технічного аудиту. При реалізації заходів технічного аудиту до уваги береться наявна або проектована інформаційна система і порівнюється з моделлю загроз даного об'єкта. Результат технічного аудиту - набір вимог до системи інформаційної безпеки. Якщо говорити про програмно-апаратних засобах захисту, то це може бути профіль захисту або технічне завдання. Крім того, визначається комплекс організаційних заходів, рівень захисту і т.д.

Після того як систему безпеки інформації побудували, замовник має право переконатися, чи дійсно виконавець створив систему, що задовольняє всім висунутим вимогам. Аудит вступає в стадію атестації об'єкта. Результатом стає документ - атестат відповідності. Це документ, що підтверджує відповідність ГОСТу і тому подібним стандартам. Якщо клієнт хоче перевірити, наскільки виконане рішення відповідає вимогам, закладеним в його концепції і політиці безпеки інформації, результатом може бути висновок експерта, якому він довіряє. Якщо власник усвідомив цінність своєї інформації, а після первинного обстеження прийшов до висновку, що в результаті втрати інформації він ризикує зазнати значних фінансових втрат, перед ним постає проблема компенсації гіпотетичного збитку. Одним з варіантів є страхування інформаційних ризиків. У подібному випадку можлива так само одна форма аудиту безпеки - сюрвей. Це специфічна форма аудиту (або обстеження). Сюрвей проводиться з метою передстрахової обстеження. Особливістю сюрвея вважається те, що результати передаються третій стороні - страхової компанії для визначення розміру страхового внеску. Як експертного висновку в цьому випадку виступає сюрвей-рипорт.

Остання з названих вище форм аудиту - контрольне обстеження - проводиться в основному в двох критичних випадках. Це, по-перше, з'ясування причин події, що призвів до втрати (втрати, спотворення і т.д) даних. По-друге - планове контрольне обстеження з метою перевірки дотримання правил безпеки інформації.

Лише якісну оцінку

Тепер можна перейти до розмови про методи, точніше, методики проведення аудиту. На жаль, всі наявні на на даний моментшній день методики (переважно іноземні) дозволяють отримати лише якісну оцінку. Це, наприклад, Guide to BS 7799 risk assessment and risk management - DISC, PD 3002, 1998; Guide to BS 7799 auditing.о - DISC, PD 3004, 1998. (на основі стандартів BS 7799 і ISO / IEC 17799-00). Вже зазначалося, що самі стандарти BS 7799 і ISO / IEC 17799-00 дозволяють оцінювати тільки стан управління безпекою інформації, а не рівень захищеності інформаційної системи. У даних методиках оцінка безпеки інформації проводиться з 10 ключових контрольних пунктах, які являють собою або обов'язкові вимоги (вимоги чинного законодавства), або вважаються основними структурними елементами інформаційної безпеки (наприклад, що навч. Правилам безпеки).

Процедура аудиту безпеки ІС за версією стандарту 17999 включає в себе перевірку наявності 10 контрольних пунктів, оцінку повноти та правильності реалізації цих параметрів, і аналіз їх адекватності існуючим ризикам. Такий підхід може дати відповідь тільки на рівні "це добре, а це погано", а питання "наскільки погано або добре", "до якої міри критично" залишаються без відповіді. Заповнити цю прогалину допоможе методика, яка видає керівнику кількісний підсумок, повну картину ситуації, цифрами підтверджуючи рекомендації фахівців, що відповідають за забезпечення безпеки інформації в компанії. У двох словах вивчимо положення, що лягли в основу цієї методики.

Як відповісти на головне питання

Діяльність всіх організацій щодо забезпечення інформаційної безпеки спрямована на те, щоб не допустити збитків від втрати конфіденційної інформації. Відповідно сам факт атаки необов'язково заподіює занепокоєння власнику інформації, інша справа наслідки ...

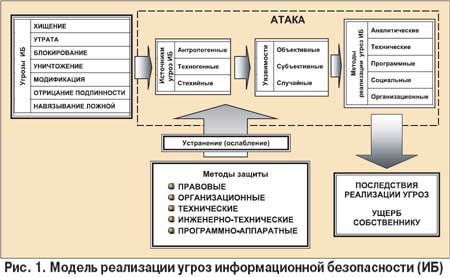

Вимальовується наступна ланцюжок: іст. загрози - фактор (вразливість) - загроза (дія) - наслідки (атака).

на даний момент є безліч трактувань поняття "загроза безпеці інформації". Звернемося до словника: термін "загроза" означає намір завдати фізичної, матеріальної чи іншої шкоди суспільним чи особистим інтересам, можлива небезпека (див. С.І. Ожегов, словник російської мови). Інакше кажучи, поняття загрози жорстко пов'язано з юридичною категорією збитку.

Аналіз негативних наслідків реалізації загроз передбачає обов'язкову ідентифікацію можливих джерел загроз, вразливостей, що сприяють їх прояву і методів їх реалізації. ланцюжок виростає в схему, представлену на рис. 1.

Сам підхід до аналізу й оцінки стану (аудиту) безпеки інформації грунтується на обчисленні вагових коефіцієнтів небезпеки для джерел загроз і вразливостей. В результаті на стіл керівника служби ІБ лягає список актуальних загроз, притаманних саме даному об'єкту.

Подібний список - вже добре. Але і це так само не аудит, а лише основа, базис аудиту. Список потрібен для визначення комплексу потрібних функцій безпеки з метою побудови "ідеальної" системи забезпечення безпеки інформації на конкретному об'єкті інформатизації.

А ось порівняння цієї самої ідеальної моделі з функціями безпеки, реалізованими на об'єкті інформатизації на момент обстеження, як раз і дозволяє відповісти на головне питання: чи гарна існуюча система безпеки і наскільки ймовірним є її прориву? А це ,, допоможе дати відповідь на головне питання: яким буде збиток?

Читайте далі:

Що день прийдешній нам готує

Що день прийдешній нам готує  Еліптичні криві: новий етап розвитку сучасної криптографії

Еліптичні криві: новий етап розвитку сучасної криптографії  Глобальна інтеграція

Глобальна інтеграція  Хранителі старожитностей

Хранителі старожитностей  Інтеграція інженерних систем в єдину систему контролю і управління будівлею "Magic House"

Інтеграція інженерних систем в єдину систему контролю і управління будівлею "Magic House"  Яку систему вибрати для охорони нетелефонізованих об'єктів

Яку систему вибрати для охорони нетелефонізованих об'єктів  Фортеця на колесах

Фортеця на колесах  Антитерористичне устаткування: стан і перспективи

Антитерористичне устаткування: стан і перспективи  Метрологічне забезпечення радіоконтрольні обладнання

Метрологічне забезпечення радіоконтрольні обладнання Хоча, якщо вже прижився термін в світі IT-технологій, - чому ні?

У чому ж, на нашу думку, виражаються найпоширеніші помилки на тему аудиту?

При цьому залишається невирішеним питання: чи достатньо вжитих заходів захисту для гарантії безпеки інформації?

Залишається неясним: чи всі реальні загрози на об'єкті, що перевіряється враховані і можуть бути усунені?

Нарешті, сканування залишає невирішеним так само одне питання: якщо уразливості не виявлено, то їх немає насправді чи їх не було на момент перевірки?

А це ,, допоможе дати відповідь на головне питання: яким буде збиток?