SOC НА ДОПОМОГУ, АБО ЯК КЕРУВАТИ ІНФОРМАЦІЙНОЇ БЕЗПЕКОЮ

- ЦІЛІ І ПРОЦЕСИ SOC

- ІНСТРУМЕНТАРІЙ

- ПОРЯДОК СТВОРЕННЯ

- МОЖЛИВІ ПРОБЛЕМИ

- ШІСТЬ ЕТАПІВ РЕАГУВАННЯ НА ІНЦИДЕНТ ІБ

- КОНТАКТНІ ДАНІ І КАНАЛИ КОМУНІКАЦІЙ

- ОРГАНІЗАЦІЙНА СТРУКТУРА

- КАДРИ

- ПІДСУМКИ

Робити ставку виключно на запобігання кіберінцідентов вже недостатньо. Інформаційні системи сьогодні знаходяться під загрозою постійно, і їм необхідні безперервний моніторинг і відновлення. Актуальною темою стало побудова центрів реагування на інциденти інформаційної безпеки - Security Operation Center, або SOC.

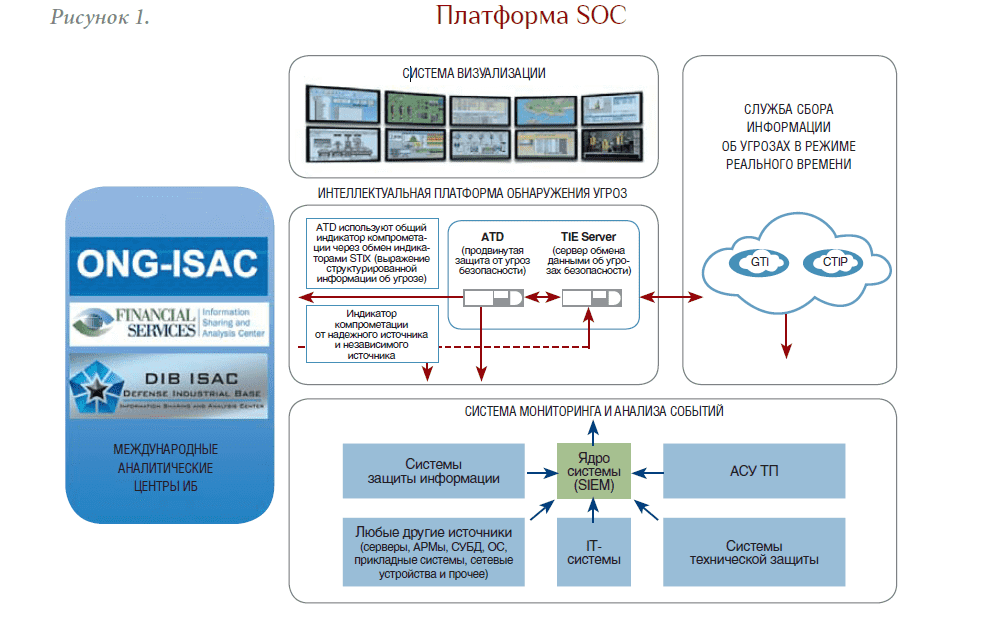

SOC - це центр реагування на критичні інциденти інформаційної безпеки (ІБ), який дозволяє здійснювати запобігання атак і повний моніторинг на всіх рівнях ІТ: мережевих пакетів, мережевих потоків, активності операційної системи, контенту, поведінки користувачів (рис. 1). Платформа SOC зазвичай базується на відмовостійкої конфігурації SIEM, до якої додатково підключені джерела даних про актуальні загрози інформаційної безпеки (що не викликають довіри IP, URL, бот-мережах), одержувані від провідних лабораторій, які займаються виявленням атак і протидією кіберзлочинності. Це дає можливість агрегувати інформацію про погрози, виявляти більше інцидентів і виявляти атаки нульового дня (zero day) в найкоротші срокі.Сістема візуалізації дозволяє виводити операційну і зведену інформацію зацікавленим особам.

ЦІЛІ І ПРОЦЕСИ SOC

Цілі SOC визначаються відповідно до бізнес-цілями організації і повинні бути зафіксовані документально. Можна використовувати успішно зарекомендувала себе модель PDCA (Plan Do Check Act) (цикл Демінга-Шухарта). Вона використовується Міжнародною організацією зі стандартизації (ISO) як основа для формування рекомендацій за різними напрямками забезпечення безпеки, зокрема, в галузі управління інцидентами в стандарті ISO / IEC 27035: 2011 Information technology - Security techniques - Information security incident management. Згідно PDCA, діяльність SOC можна розділити на кілька процесів.

PLAN:планування і підготовка діяльності:

• розробка політик і процедур;

• доопрацювання існуючих політик і процедур безпеки та управління ризиками для забезпечення підтримки діяльності SOC;

• створення і забезпечення діяльності SOC як організаційної одиниці;

• підвищення кваліфікації співробітників SOC і обізнаності персоналу організації з питань діяльності SOC;

• забезпечення вчасного тестування функцій SOC;

DO: використання SOC:

• виявлення і сповіщення про виниклі події ІБ;

• збір інформації про події, що відбулися ІБ для виявлення інцидентів ІБ;

• реагування на інциденти ІБ;

• реєстрація свідоцтв інциденту ІБ для подальшого аналізу;

• усунення виявлених причин виникнення інциденту ІБ;

CHECK- аналіз:

• правова експертиза інциденту ІБ;

• аналіз інциденту і витяг уроків;

• визначення необхідних поліпшень системи безпеки;

• визначення необхідних поліпшень діяльності SOC, в тому числі на основі сформованих ключових індикаторів ефективності;

ACT: коригувальні дії для усунення виявлених невідповідностей:

• коригування результатів аналізу ризиків безпеки і аналізу менеджменту в організації;

• перегляд документації та підвищення ефективності програмно-технічних засобів SOC;

• реалізація поліпшень в області безпеки, включаючи впровадження нових і / або оновлених захисних заходів.

ІНСТРУМЕНТАРІЙ

Реалії сучасного інформаційного світу пред'являють до інструментарію SOC додаткові вимоги. Найважливіше з них - це інфраструктура великих даних (big data). Обсяг інформації, що генерується всіма системами компанії, вже давно може переступати терабайти даних, представляючи собою погано структуровану розрізнену масу. Зараз недостатньо просто вести моніторинг подій - все більше говориться про створення адаптивної архітектури безпеки для захисту від цілеспрямованих атак. Аналітики дослідницької і консалтингової компанії Gartner рекомендують більше інвестувати в системи виявлення та швидкого реагування, ніж на захист; віддавати переваги виробникам, які пропонують контекстно-орієнтовані платформи для мережевої безпеки, безпеки робочих станцій і додатків, а також інтегрований підхід до аналізу, запобігання, виявлення і реагування на атаки. До виявлення інциденту важко передбачити, які дані знадобляться для його розслідування. Важливо зібрати, проаналізувати і зберегти величезну кількість різнорідної і, здавалося б, незв'язаної інформації. Таким чином, технічний інструментарій SOC повинен бути здатний аналізувати великі дані, перетворюючись в єдиний інструмент, який об'єднує всі технології і дозволяє виявляти атаки або зловмисну діяльність за непрямими ознаками, зібраним по крупицях з різного устаткування та інформаційних систем. Тільки при тісній взаємодії всіх трьох складових компонентів SOC (люди, технології і процеси) можливо в найкоротші терміни виявити і нейтралізувати загрозу. Так, SIEM виявляє інциденти ІБ з мільйонів подій з сотень і тисяч пристроїв і систем. Відомості про це автоматично доповнюються пов'язаної інформацією, що дозволяє аналітику економити час на її збір, визначення контексту і встановлення факту порушення.

Правильно побудований порядок роботи дає можливість визначити взаємозв'язок декількох інцидентів, оперативно відображаючи більш повну картину того, що відбувається. надані аналітику

повноваження і заздалегідь затверджені сценарії дій дозволяють в найкоротші терміни протидіяти загрозі та організувати подальше розслідування.

Побудова SOC - непроста комплексна задача. Його неможливо просто купити, його потрібно органічно вбудувати в уже працюючу екосистему бізнесу, не зашкодивши основних процесів

ПОРЯДОК СТВОРЕННЯ

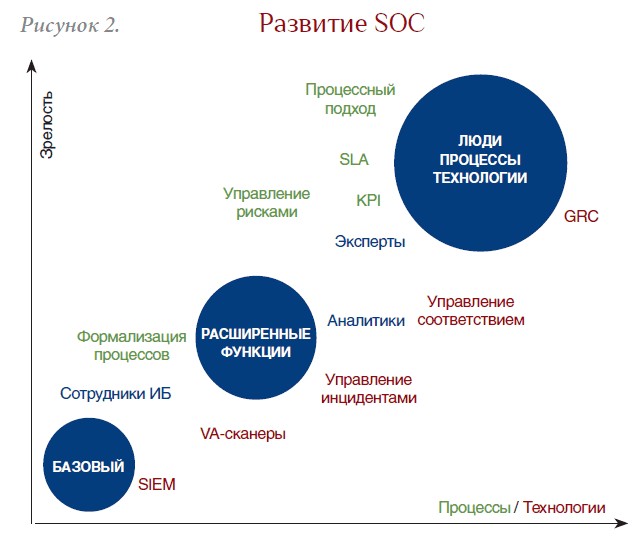

На початковій стадії еволюції SOC служба ІБ купує і впроваджує слабо інтегровану в ІТ-інфраструктуру SIEM-систему. При цьому аналіз зібраної інформації та виявлення порушень ІБ здійснюються безсистемно. Згодом збір і аналіз стають більш формалізованими, з'являється додатковий інструментарій аудиту, встановлюються процеси виявлення, реагування та запобігання виникненню інцидентів. У міру подальшого розвитку застосовується більш широкий спектр засобів автоматизації, накопичуються експертний досвід та компетенції, з'являється можливість контролю метрик ефективності діяльності SOC і розробки угоди про якість обслуговування (рис. 2). Порядок створення SOC починається з аналізу існуючої ІТ-інфраструктури та документації, вивчення бізнес-процесів організації, а також визначення активів, їх вразливостей і пов'язаних з ними загроз. При необхідності адаптується або створюється політика інформаційної безпеки, приватні політики і процедури, що визначають функції SOC. Якісне проектування є основою успішного впровадження технічних засобів в існуючу інфраструктуру організації. Особливо важливу роль відіграє коректність інтеграції внутрішніх систем SOC між собою і з зовнішніми інформаційними системами. Одночасно з впровадженням, як правило, проводиться навчання співробітників, тому що використовувані в SOC технічні засоби (такі як SIEM, сканери вразливостей, GRC і ін.) досить складні, і досвід роботи з ними є далеко не у всіх фахівців. При навчанні потрібно приділити увагу питанню виконання розроблених інструкцій та процедур.

МОЖЛИВІ ПРОБЛЕМИ

Побудова SOC - непроста комплексна задача. Його неможливо просто купити, його потрібно органічно вбудувати в уже працюючу екосистему бізнесу, не зашкодивши основних процесів. Можна навести безліч чинників, без урахування яких легко потерпіти невдачу. Наприклад, це низький рівень зрілості персоналу, коли люди просто не готові до роботи з такою системою ні ментально, ні технічно. Співробітники не завжди дотримуються найкращим практикам: фахівець SOC може не ініціювати розбір інциденту, якщо результат негативно вплине на його друга, або просто тому, що у нього на це немає часу. Дуже важливо, щоб команда SOC була технічно грамотною. Серед проблем можна назвати відсутність ресурсів для виконання робіт, а також встановлених цілей або пріоритетів. Проблемою може стати як надмірна концентрація на технологіях на шкоду процесам і людям, так і відсутність інфраструктури безпеки. Як то кажуть, сучасні технології в руках профана - купа металобрухту. Те ж саме відбувається, коли кваліфіковані ІТ-фахівці намагаються щось зробити за допомогою «молотка і зубила». Якщо ж ми збудовані процеси, то експерти з передовими технологіями можуть

тільки все заплутати, за що скаже спасибі потенційний зломщик.

ШІСТЬ ЕТАПІВ РЕАГУВАННЯ НА ІНЦИДЕНТ ІБ

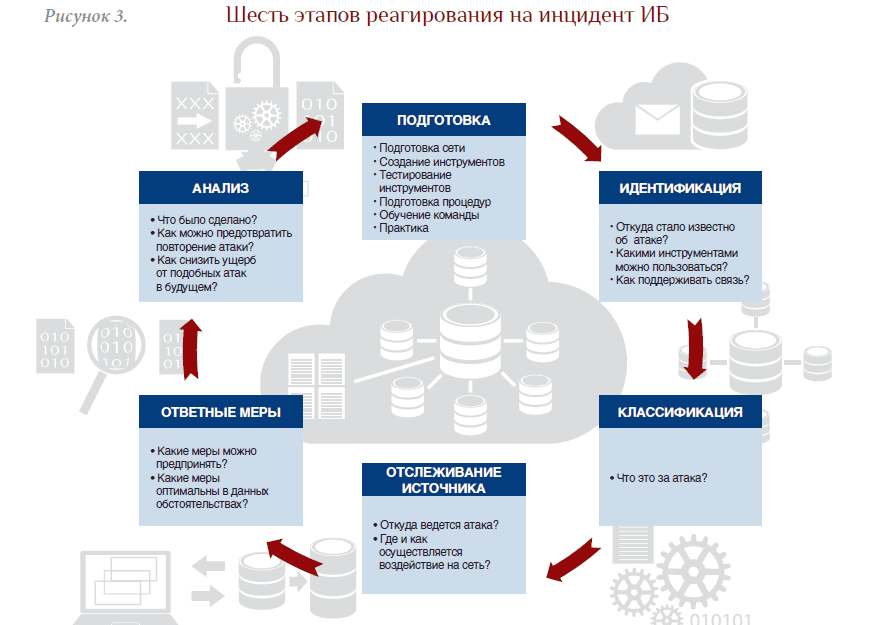

Дуже важлива взаємодія SOC з іншими учасниками процесу управління ІБ, включаючи внутрішні підрозділи (ІТ, HR). У SOC передбачені шість етапів прийняття заходів у відповідь у разі виникнення порушень (рис. 3).

Етап 1

ПІДГОТОВКА

• залучення досвідчених дипломованих фахівців;

• Розробка та оформлення плану забезпечення ІБ;

• розробка договорів SLA з клієнтами та організаціями-партнерами;

• придбання необхідних інструментів;

• впровадження процедур забезпечення ІБ;

• навчання персоналу SOC роботі з інструментами і процедурами;

• регулярна перевірка безперервності експлуатації;

• наявність постійно діючих договорів про супроводі з виробниками / постачальниками;

• експертна оцінка і кількісний вимір ступеня поліпшення процесу.

етап 2

ІДЕНТИФІКАЦІЯ

Щоб виявляти інциденти в сфері ІБ до того, як вони торкнуться мережі ваших клієнтів, використовуйте аналітичні інструменти і дані моніторингу, одержувані за допомогою NetFlow, опитувань по протоколу SNMP, повідомлень SNMP-trap і syslog-повідомлень.

етап 3

КЛАСИФІКАЦІЯ

Після того, як атака ідентифікована, необхідно оцінити ступінь її серйозності і масштаб - зачіпає вона одного або декількох клієнтів або всю інфраструктуру.

етап 4

ВІДСТЕЖЕННЯ ДЖЕРЕЛА

У атаки є жертва і джерело. Після того, як загроза класифікована, ваші фахівці повинні знайти точку її проникнення: це може бути мережу організації-партнера, сервер в мережі більш високого або низького рівня, зламані мережеве пристрій в центрі обробки даних.

етап 5

Відповідні заходи

Класифікувавши атаку і виявивши її джерело, фахівці SOC застосовують інструменти та процедури придушення. Длятого, щоб ця робота була успішною, необхідна наочна картина стану мережі та

добре прописані стандартні операційні процедури. Дотримуючись цих процедур, ви не ризикуєте погіршити проблему.

етап 6

АНАЛІЗ

Ваші фахівці з ІБ повинні аналізувати вихідні причини кожної події ІБ і вносити знайдені рішення в робочі інструкції по вирішенню інцидентів, щоб використовувати їх для довідки при виникненні чергового порушення. Навіть бездоганні процедури реагування на інциденти принесуть мало користі, якщо у ваших фахівців немає досвіду їх правильного застосування або достатніх професійних навичок.

КОНТАКТНІ ДАНІ І КАНАЛИ КОМУНІКАЦІЙ

У SOC повинні існувати процедури зв'язку з працівниками, клієнтами та взаємодіючими провайдерами на випадок кібератаки. Точна контактна інформація допоможе пройти шість етапів реагування на інцидент, описаних раніше, швидше і ефективніше. Тому необхідно зібрати і своєчасно оновлювати такі дані:

• найважливіші адреси електронної пошти, номери телефонів і пейджерів, URL-адреси web-сторінок;

• контактні особи всіх взаємопов'язаних провайдерів - одного рівня з вашою організацією і більш високого рівня, а також виробників, постачальників і клієнтів;

• контактні особи ваших постачальників з оперативних груп забезпечення безпеки продуктів і особи, відповідальні за прийняття заходів у відповідь;

• політики, які встановлюють рівень підтримки клієнтів, порядок класифікації та відстеження джерел атак, методи прийняття відповідних заходів (наприклад, чи буде застосовуватися у вашій інфраструктурі скидання пакетів, які формують атаку).

ОРГАНІЗАЦІЙНА СТРУКТУРА

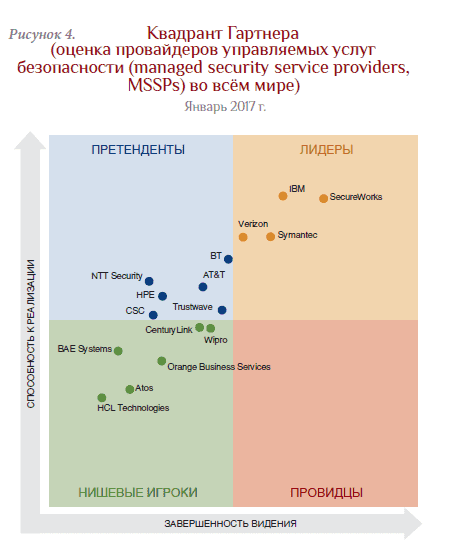

Отже, стратегію побудови SOC в рамках конкретної організації слід вибирати, виходячи з таких критеріїв, як наявність кваліфікованих співробітників, сучасних технологій і здатності правильно вибудувати процеси. Найбільш очевидний варіант - це створення SOC на базі спеціалізованого структурного підрозділу, який буде повністю відповідати за виявлення, обробку та оперативне реагування на виникаючі інциденти ІБ. Це дозволить забезпечити високий рівень контролю та управління. Можна також передати частину функціоналу провайдерам. Згідно Gartner, існує достатня кількість таких фахівців, а до 2020 р 65% провайдерів керованих послуг безпеки (managed security service providers, MSSPs) в усьому світі будуть надавати послуги з виявлення та реагування (managed detection and response, MDR-послуги) (рис . 4). У Росії вже є комерційні SOC. Що стосується Казахстану, то це питання двох-трьох років. Казахстанські компанії побоюються працювати з іноземними провайдерами, тому що не відрегульований ряд спірних питань - наприклад, хто несе відповідальність, якщо в результаті інциденту відбудеться витік даних. Згадаймо, що

кілька років тому таке вже сталося: процесинговий центр розташовувався в Америці, а аналітики - в Індії, і навіть швидка реакція аналітиків не допомогла уникнути компрометації даних, тобто доступу до інформації, що захищається сторонніх осіб. Після таких прикладів замовники в Казахстані не хочуть передавати конфіденційну інформацію про події ІБ третій стороні, що знаходиться в іншій країні. Цю проблему можна подолати шляхом створення казахстанських або відомчих об'єднаних SOCов, яким замовники будуть довіряти. Взагалі впровадження SOC частково вирішує завдання з виконання єдиних вимог в області інформаційно-комунікаційних технологій та забезпечення інформаційної безпеки (Постанова Уряду Республіки Казахстан від 20 грудня 2016 року № 832).

КАДРИ

Наша компанія працює на ринку інформаційної безпеки вже дев'ятий рік, спостерігаючи динаміку розвитку систем забезпечення ІБ в організаціях різного рівня. Більшість їх обсягів по Диня

дефіцит кваліфікованих кадрів. Ще одна проблема пов'язана з тим, що організація може пропонувати зарплату нижче запитів аналітика. В цьому випадку ми рекомендуємо розглянути варіант комерційного SOC, де є повний штат необхідних фахівців, а у замовника є вибір по глибині аутсорсингу. Надалі організація може навчати і вирощувати власних фахівців, поступово скорочуючи присутність третьої сторони аж до побудови свого SOC. Компанії, яка планує відразу створювати SOC, знадобляться наступні співробітники:

1) інженери моніторингу (три-чотири чол.) - цілодобова зміна фахівців з ІБ, що відповідає за своєчасне реагування на виниклі інцидент, його аналіз і фільтрацію помилкових спрацьовувань, а також за підготовку аналітичної довідки по всім типізованим інцидентів;

2) інженери реагування (два-три чол.) - технічні експерти стосуються окремих товарів і напрямками ІБ, які залучаються для вирішення нетипових інцидентів в рамках області їх експертизи;

3) виділений аналітик (один чол.) - експерт в ІБ і роботі з SIEM-платформою, що володіє найбільш повною інформацією по інфраструктурі і внутрішнім процесам організації, що відповідає за

актуальність сценаріїв виявлення інцидентів і якість реалізованих ними контролів для забезпечення ІБ клієнта;

4) технічний сервіс-менеджер / бізнес-аналітик (один чол.) - особа, відповідальна за виявлення основних ризиків ІБ організації та можливих точок їх контролю.

ПІДСУМКИ

Центр реагування на критичні інциденти ІБ може бути власним або комерційним. У будь-якому випадку, впроваджуючи SOC, організація одночасно реалізує частину процесів системи управління ІБ (СУІБ) відповідно до стандарту ISO 27001 (процес управління інцидентами ІБ, управління уразливими і змінами, контроль відповідності законодавчим та галузевим вимогам), а також виконує частину вимог стандарту PCI DSS. За умови грамотного використання SOC дозволяє істотно підвищити ефективність захисту інформації. Одночасно в зону відповідальності системи можливо додати заходи щодо забезпечення безперервності бізнесу, створюючи тим самим єдину точку контролю та застосування з метою всебічного захисту організації від перебоїв діяльності, зниження їх ймовірності і забезпечення умов для відновлення. Можна піти ще далі і розширити область відповідальності SOC, включивши суміжні сфери, наприклад технічний захист, забезпечення фізичної безпеки, консолідування даних систем відеоспостереження, контролю систем управління обладнанням (електроживлення, вентиляція, засоби пожежогасіння та багато інших. Ін.).

Павло Генієвського,

виконавчий директор

ТОВ «Пацифики»

(М.Астана, Казахстан)